En Ninhack detectamos y reportamos una vulnerabilidad HTML Injection activa en la web de la Universidad de Murcia [UMU], con la finalidad de evitar que estudiantes, profesores y otros usuarios\clientes pudiesen ser víctimas de una estafa indeseable.

COMUNICAMOS EL FALLO

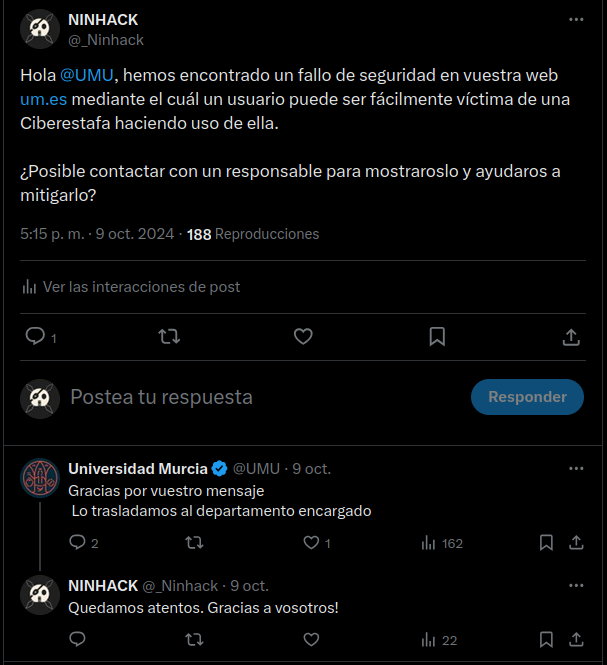

El 9 de Octubre de 2024 se informa del fallo de seguridad al Community Manager de la Universidad de Murcia a través de X [Twitter], y obtuvimos una rápida respuesta por su parte, haciéndonos saber que lo comunicaban al «Departamento responsable».

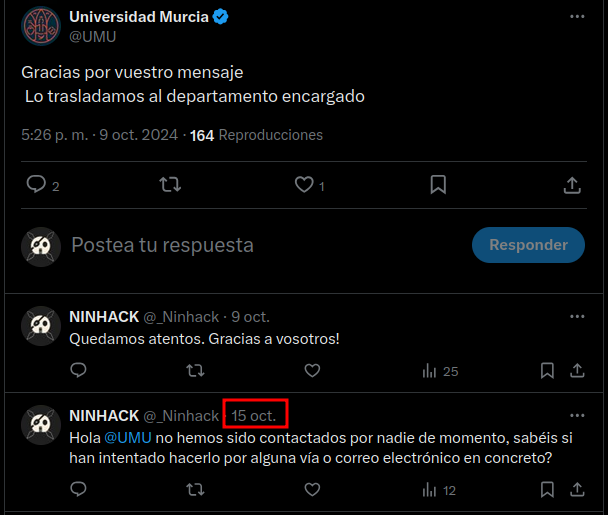

El 15 de Octubre de 2024 volvemos a contactarles por X [Twitter] pero nunca más se supo.

¿QUÉ ES HTML INJECTION?

La inyección HTML es un tipo de vulnerabilidad que se produce cuando un usuario es capaz de controlar un punto de entrada y es capaz de inyectar código HTML arbitrario en una página web vulnerable.

Esta vulnerabilidad puede tener consecuencias como la divulgación de las cookies de sesión de un usuario que podrían utilizarse para suplantar la identidad de la víctima o, de forma más general, puede permitir al atacante modificar el contenido de la página que ven las víctimas.

Esta vulnerabilidad se produce cuando la entrada del usuario no se desinfecta correctamente y la salida no se codifica. Una inyección permite al atacante enviar una página HTML maliciosa a una víctima.

El navegador atacado no podrá distinguir las partes legítimas de las partes maliciosas de la página y, en consecuencia, analizará y ejecutará toda la página en el contexto de la víctima [su navegador web].

EXPLOTANDO HTML INJECTION EN LA WEB DE LA UNIVERSIDAD DE MURCIA

Este es el aspecto original de la web de la Universidad de Murcia al acceder a ella actualmente:

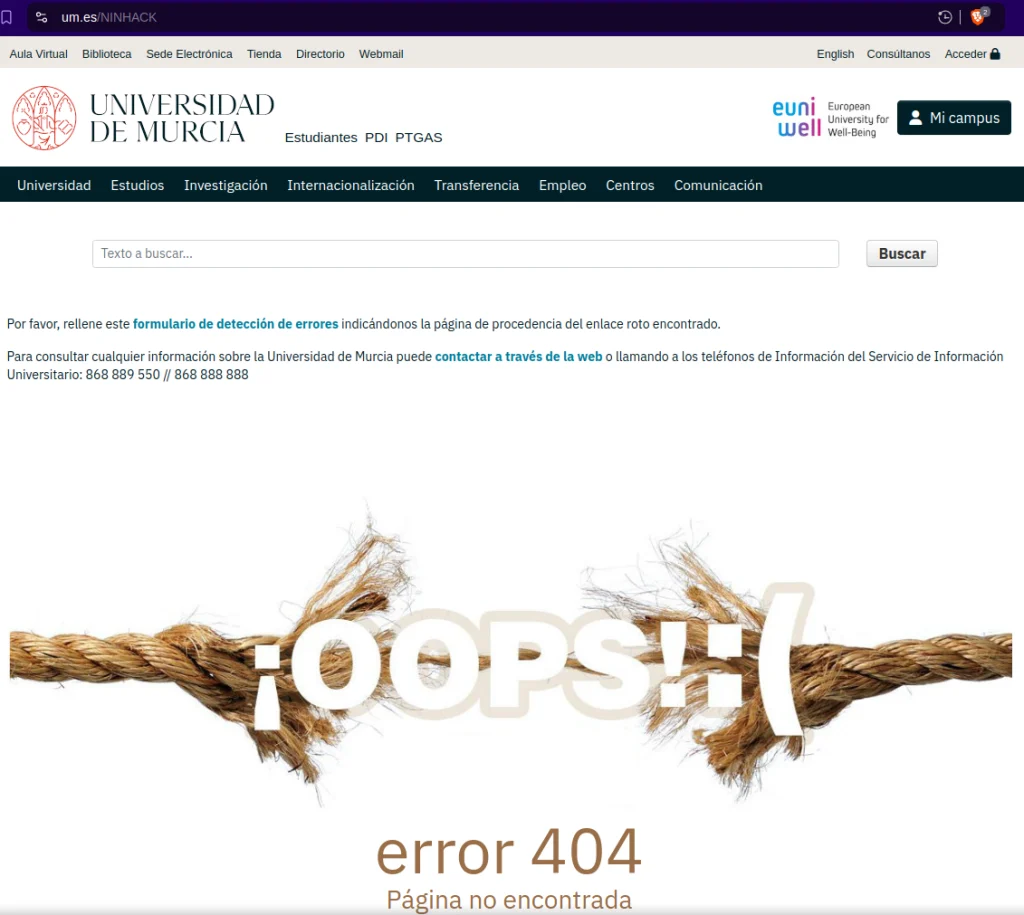

Y este es el aspecto de su página de error 404 not found cuando intentamos acceder a un recurso que no existe en el servidor web:

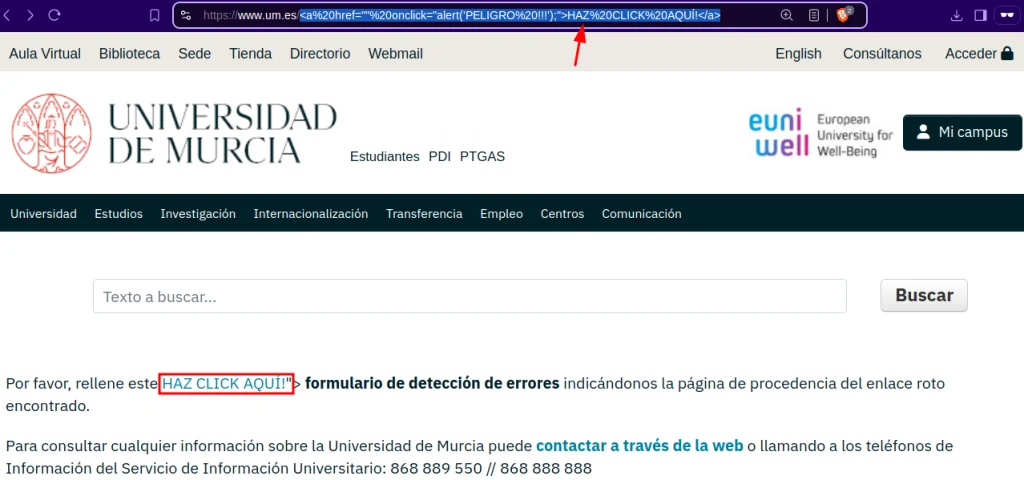

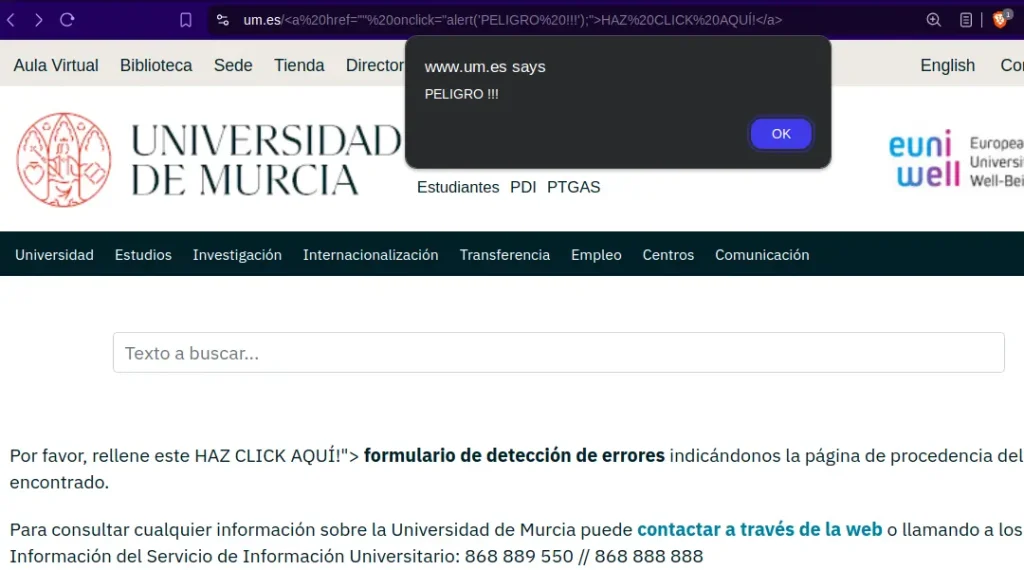

Pero ¿qué ocurre si se inyecta código HTML directamente en la URI del navegador? Al inyectarlo entre etiquetas <a> vemos que la web renderiza el código inyectado a la URL, en el contexto de la página web, ofreciendolo como un enlace que invita a pinchar sobre él.

Al hacerlo, salta la alerta con el mensaje ‘PELIGRO !!‘ que se ha inyectado:

¿CÓMO USARÍA ESTE FALLO UN CIBERCRIMINAL PARA ESTAFARTE?

Los cibercriminales son tan malos como creativos, y así podrían hacerte víctima de una ciber estafa totalmente creíble, haciendo uso de la web Oficial de la Universidad de Murcia.

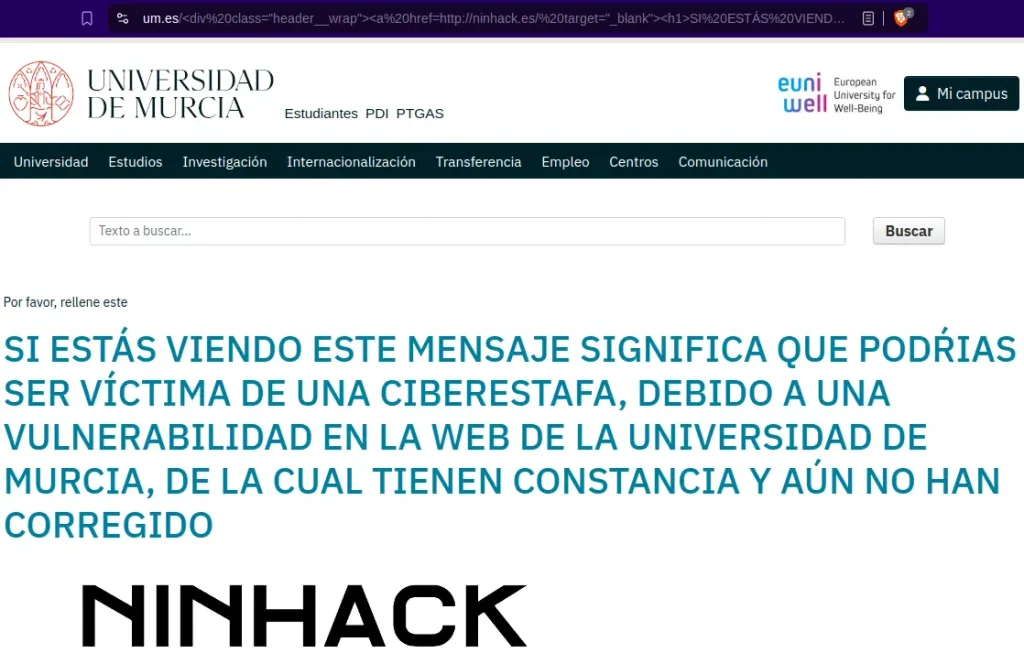

Podrían enviarte el enlace de su web manipulado de la siguiente manera, de modo que llegarás a su web Oficial con un suculento enlace para reservar tu beca:

[NOTA: Si el siguiente enlace deja de funcionar será una GRAN NOTICIA. Significará que han resuelto el problema y han tomado las medidas de seguridad necesarias para corregir la vulnerabilidad]

–> PINCHA ESTE ENLACE MANIPULADO <–

Al pinchar sobre el enlace serías redirigido a otra web totalmente controlada por el ciberdelincuente, con una apariencia bien cuidada simulando una plataforma de pagos o algo similar.

El enlace anterior ha sido manipulado por NINHACK y la redirección de dicho enlace dirige a nuestra web oficial https://ninhack.es/ , como un ejemplo demostrativo y REAL pero INOFENSIVO, únicamente con fines educativos y como método de concienciación para que se entienda, que la Ciberseguridad no es un juego.

Todos podemos ser víctimas de esto y es importante concienciar a quienes no poseen conocimientos técnicos haciéndoles ver cómo podrían estar ante una estafa sin saberlo, con un ejemplo como el que mostramos aquí, con el fin de EVITAR que puedan caer en estafas indeseables si se ven ante un patrón como puede ser este.

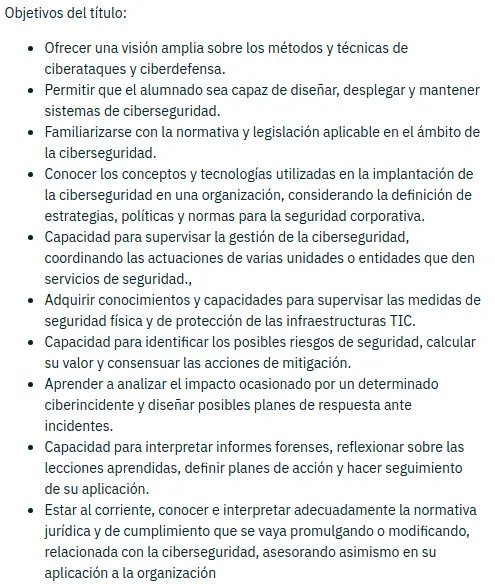

SU MASTER EN CIBERSEGURIDAD

La Universidad de Murcia ofrece un Máster en Ciberseguridad de pago a sus estudiantes.

En este artículo hemos cubierto muchos de los puntos de sus OBJETIVOS DEL TÍTULO:

CONCLUSIÓN

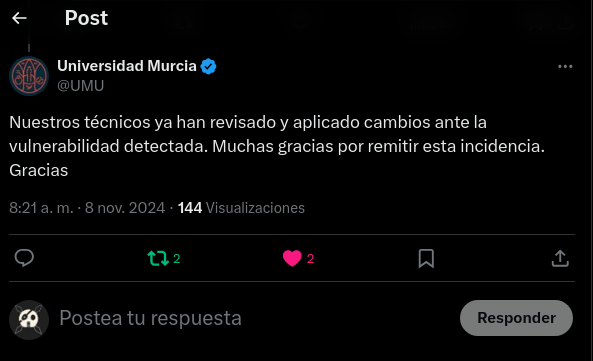

Finalmente, tras comunicar el fallo por parte de Ninhack en X @_Ninhack, el equipo informático de la Universidad de Murcia @UMU pudo aplicar las medidas de seguridad necesarias para hacer de su web un lugar más seguro.

Comments are closed